خوارزميات تشفير البيانات. خوارزميات التشفير المتماثلة. خوارزمية تشفير RSA. خوارزمية تشفير DES. اختيار خوارزمية التشفير

في عصر الكمبيوتر لدينا ، والبشرية بشكل متزايديرفض تخزين المعلومات في شكل مكتوب بخط اليد أو مطبوعة ، مفضلا لهذه الوثائق الإلكترونية. وإذا اعتدت على سرقة ورقة أو رق فقط ، فهي الآن تقوم بقرصنة المعلومات الإلكترونية. وقد عرفت خوارزميات تشفير البيانات نفسها منذ زمن بعيد. فضلت العديد من الحضارات لتشفير معرفتهم الفريدة ، بحيث لا يمكنهم الوصول إلا إلى شخص مطلع. لكن دعنا نرى كيف يتم عرض كل هذا على عالمنا.

ما هو نظام تشفير البيانات؟

بادئ ذي بدء من الضروري تعريف ذلك بنفسهأنظمة التشفير بشكل عام. بشكل تقريبي ، هذه خوارزمية خاصة لتسجيل المعلومات التي يمكن فهمها فقط لدائرة معينة من الناس.

بهذا المعنى ، فإن الشخص الخارج هو كل ما في الأمريرى ، وينبغي (ومن حيث المبدأ ، لا) يبدو مجموعة لا معنى لها من الرموز. فقط أولئك الذين يعرفون قواعد موقعهم سيكونون قادرين على قراءة مثل هذا التسلسل. كمثال أبسط ، يمكنك تحديد خوارزمية التشفير مع الكلمات الإملائية ، على سبيل المثال ، إلى الوراء. بالطبع ، هذا هو أكثر شيء بدائي يمكنك التفكير فيه. من المفهوم أنه إذا كنت تعرف قواعد الكتابة ، فلن تتمكن من استعادة النص الأصلي للعمل.

لماذا هذا ضروري؟

لماذا تم اختراع كل هذا ، على الأرجح ،ليس من الضروري أن أشرح. انظر ، بعد كل شيء ، ما هي كمية المعرفة المتروكة من الحضارات القديمة اليوم في شكل مشفر. إما أن الأقدمين لم يريدوا منا أن نعرف هذا ، أو أن كل هذا تم القيام به ، بحيث لا يستطيع الناس استخدامه إلا عندما يصلون إلى المستوى المطلوب من التطور - حتى الآن لا يمكن تخمين ذلك.

ومع ذلك ، يتحدث عن عالم اليوم ، الحمايةتصبح المعلومات واحدة من أكبر المشاكل. احكم بنفسك ، لأن هناك العديد من الوثائق في نفس الأرشيفات التي لا ترغب بعض الحكومات في نشرها ، وكم عدد التطورات السرية ، وعدد التكنولوجيات الجديدة. لكن كل هذا ، إلى حد كبير ، هو الهدف الأساسي للمتسللين المزعومين بالمعنى التقليدي للمصطلح.

فقط عبارة واحدة تتبادر إلى الذهن ، والتي أصبحتكلاسيكيات مبادئ أنشطة ناثان روتشيلد: "من يملك المعلومات ، فهو يمتلك العالم". ولهذا يجب حماية المعلومات من أعين المتطفلين ، بحيث لا يستخدمها شخص آخر لأغراض المرتزقة الخاصة بهم.

تشفير: نقطة مرجعية

الآن ، قبل أن نفكر في البنية نفسها التي تمتلكها أي خوارزمية تشفير ، سنغوص في التاريخ قليلاً ، في تلك الأزمنة المبكرة عندما كان هذا العلم قد ظهر للتو.

ويعتقد أن فن إخفاء البيانات نشطبدأت في تطوير عدة آلاف السنين قبل عصرنا. ترجع الأسبقية إلى السومريين القدماء والملك سليمان والكهنة المصريين. فقط بعد ذلك بكثير ، ظهرت نفس العلامات والرموز الرونية لهم. لكن هذا مثير للاهتمام: في بعض الأحيان كانت خوارزمية تشفير النصوص (والتي كانت مشفرة في ذلك الوقت) هي تلك التي في نفس الاسم المسماري السومري القديم ، يمكن أن يعني رمز واحد ليس حرفًا واحدًا فقط ، بل كلمة كاملة أو مفهومًا أو حتى جملة. وبسبب هذا ، فإن تفسير مثل هذه النصوص ، حتى مع توفر أنظمة التشفير الحديثة ، مما يسمح باستعادة المظهر الأصلي لأي نص ، أمر مستحيل على الإطلاق. في المصطلحات الحديثة ، هذه هي متقدمة إلى حد ما ، كما هو شائع الآن ، خوارزميات التشفير المتماثلة. سنسهب بهم بشكل منفصل.

العالم الحديث: أنواع خوارزميات التشفير

أما بالنسبة لحماية البيانات السرية فيفي العالم الحديث ، يجدر النظر بشكل منفصل في تلك الأوقات التي كانت فيها أجهزة الكمبيوتر غير معروفة للبشرية. ناهيك عن مدى انتقال الخيميائيين أو نفس فرسان الهيكل إلى الصحيفة ، في محاولة لإخفاء النصوص الحقيقية عن المعرفة التي يعرفونها ، يجدر بنا أن نتذكر أن المشكلة ساءت فقط منذ وقت الاتصال.

وهنا ، ربما ، الجهاز الأكثر شهرةمن الممكن تسمية آلة التشفير الألمانية لأوقات العالم الثاني تحت اسم "Enigma" ، والتي تعني في الترجمة من الإنجليزية "riddle". مرة أخرى ، هذا مثال على كيفية استخدام خوارزميات التشفير المتماثلة ، جوهرها هو أن المشفر و decryptor يعرفان المفتاح (الخوارزمية) المستخدم في الأصل لإخفاء البيانات.

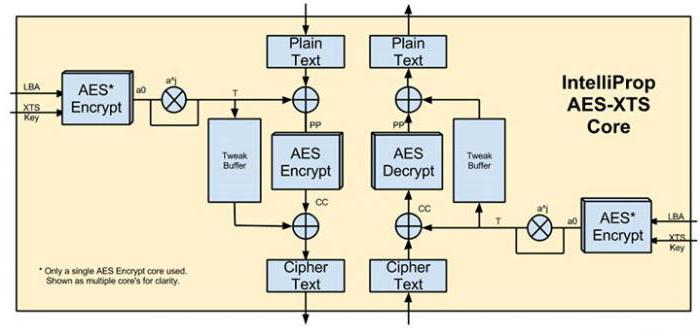

اليوم يتم استخدام هذه النظم cryptosystemsفي كل مكان. المثال الأبرز هو ، على سبيل المثال ، خوارزمية التشفير AES256 ، وهو معيار دولي. من وجهة نظر المصطلحات الكمبيوتر ، فإنه يسمح باستخدام مفتاح 256 بت. بشكل عام ، خوارزميات التشفير الحديثة متنوعة تمامًا ، ويمكن تقسيمها إلى فئتين كبيرتين: متناظرة وغير متماثلة. وهم ، اعتمادا على منطقة المقصد ، يستخدمون الآن على نطاق واسع للغاية. واختيار خوارزمية التشفير يعتمد بشكل مباشر على المهام وطريقة استعادة المعلومات في شكلها الأصلي. لكن ما الفرق بينهما؟

خوارزميات التشفير المتماثلة وغير المتماثلة: ما هو الفرق

الآن دعونا نرى ما هو الفرق الأساسيبين هذه النظم ، وعلى أي مبادئ يتم تطبيق تطبيقها في الممارسة. كما هو واضح بالفعل ، ترتبط خوارزميات التجفير بمفاهيم هندسية للتماثل وعدم التماثل. ما يعنيه هذا ، سيتم الآن توضيحها.

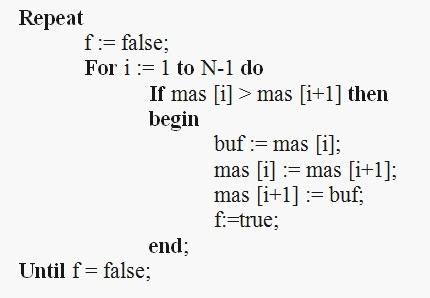

خوارزمية التشفير المتناظرة DES ،وضعت في عام 1977 ، ينطوي على وجود مفتاح واحد ، والذي من المفترض أنه معروف لدى طرفين مهتمين. معرفة مثل هذا المفتاح ، ليس من الصعب تطبيقه عمليًا ، من أجل قراءة نفس مجموعة الرموز التي لا معنى لها ، وجعلها ، إذا جاز التعبير ، في شكل مقروء.

وما هي الخوارزميات غير المتماثلةالتشفير؟ يتم استخدام مفتاحين هنا ، أي يستخدم أحدهما لترميز معلومات المصدر ، والآخر ضروري لفك تشفير المحتويات ، وليس من الضروري أن يتطابق أو يقعان في نفس الوقت في جانب التشفير وفك التشفير. لكل واحد منهم يكفي. وهكذا ، وبدرجة عالية للغاية ، يتم استبعاد دخول كلا المفتاحين إلى أيدي ثالثة. ومع ذلك ، واستناداً إلى الوضع الحالي ، بالنسبة للكثير من المتسللين ، لا تعتبر سرقة هذا النوع مشكلة خاصة. شيء آخر هو البحث عن هذا المفتاح (كلمة المرور تقريبًا) ، وهو مناسب لفك تشفير البيانات. وقد يكون هناك العديد من المتغيرات التي ستعالجها حتى أكثر أجهزة الكمبيوتر الحديثة لعقود عديدة. كما قيل ، لا يمكن لأي من أنظمة الكمبيوتر المتاحة في العالم الوصول إليها والحصول على ما يسمى "التنصت على المكالمات الهاتفية" ، لا يمكن ولن يكون قادرا في العقود القليلة القادمة.

خوارزميات التشفير الأكثر شهرة وغالبا ما تستخدم

لكن عد إلى عالم الكمبيوتر. ما هي خوارزميات التشفير الرئيسية لحماية المعلومات في المرحلة الحالية من تطوير أجهزة الكمبيوتر والهاتف المحمول؟

في معظم البلدان ، المعيار الواقعي هونظام التشفير AES على أساس مفتاح 128 بت. ومع ذلك ، في موازاة ذلك ، تستخدم أحيانًا خوارزمية تشفير RSA ، والتي على الرغم من أنها تتعلق بالتشفير باستخدام مفتاح مفتوح (عام) ، إلا أنها واحدة من أكثرها موثوقية. هذا ، بالمناسبة ، يتم إثباته من قبل جميع الأخصائيين القياديين ، حيث أن النظام نفسه لا يتحدد فقط عن طريق درجة تشفير البيانات ، ولكن أيضًا من خلال الحفاظ على سلامة المعلومات. أما بالنسبة للتطورات المبكرة ، التي تشمل خوارزمية تشفير DES ، فقد عفا عليها الزمن ، وبدأت محاولات استبدالها في عام 1997. وذلك عندما نشأ معيار التشفير المتقدم المتقدم AES (أولاً مع مفتاح 128 بت ، ثم بمفتاح 256 بت).

تشفير RSA

الآن دعونا ننظر إلى تقنية RSA ، التي تشير إلى نظام تشفير غير متماثل. افترض أن أحد المشتركين يرسل معلومات إلى أخرى ، مشفرة باستخدام هذه الخوارزمية.

للتشفير ، وهما كبير بما فيه الكفايةالأعداد X و Y ، يتم بعدها حساب ناتج Z ، المسمى الوحدة النمطية. ثم حدد بعض الرقم الغريب A ، وتلبية الشرط: 1 <A <(X - 1) * (Y - 1). يجب أن يكون بسيطًا ، أي أنه لا توجد قواسم مشتركة مع المنتج (X - 1) * (Y - 1) تساوي Z. ثم يتم حساب الرقم B ، ولكن فقط بطريقة تجعل (A * B - 1) قابلة للقسمة ( X-1) * (Y-1). في هذا المثال ، A هو مفتاح مفتوح ، B هو مفتاح سري ، (Z؛ A) هو مفتاح عام ، (Z؛ B) هو مفتاح خاص.

ماذا يحدث عندما أقوم بالشحن؟ يقوم المرسل بإنشاء نص مشفر ، تم تعيينه على أنه F ، مع الرسالة الأولية M ، متبوعًا برفع قوة A وضربه في الوحدة Z: F = M ** A * (mod Z). لا يزال يتعين على المتلقي حساب مثال بسيط: M = F ** B * (mod Z). بشكل تقريبي ، يتم تقليل كل هذه الإجراءات إلى الأسي فقط. يعمل نفس المبدأ مع خيار إنشاء توقيع رقمي ، لكن المعادلات هنا أكثر تعقيدًا إلى حد ما. لتجنب ضرب الرأس بالجبر ، لن يتم الاستشهاد بهذه المواد.

أما بالنسبة للقرصنة ، خوارزمية التشفيريطرح RSA مهمة غير قابلة للحل تقريبا بالنسبة للمتسلل: لحساب المفتاح B. يمكن أن يتم ذلك نظريا باستخدام طرق التخصيم المتاحة (التحلل إلى عوامل الأعداد الأصلية X و Y) ، ولكن حتى الآن لا توجد مثل هذه الوسائل ، لذلك فإن المهمة نفسها لن تكون صعبة للغاية - من المستحيل على الإطلاق.

تشفير DES

لدينا واحد آخر في الماضي ، في الماضيخوارزمية تشفير فعالة بطول كتلة أقصى 64 بت (رمز) ، منها 56 فقط ذات أهمية ، وكما ذكر أعلاه ، فإن هذه التقنية قد عفا عليها الزمن بالفعل ، على الرغم من أنها استمرت لفترة كافية كمعيار لأنظمة التشفير المستخدمة في الولايات المتحدة ، حتى بالنسبة لصناعة الدفاع.

جوهر التشفير المتناظر يكمن فيلهذا الغرض يتم استخدام تسلسل معين من 48 بت. في هذه الحالة ، يتم استخدام 16 دورة للعمليات من عينة من المفاتيح في 48 بت. ولكن! جميع الدورات مماثلة من حيث المبدأ وفقا لمبدأ العمل ، لذلك في الوقت الحالي ليس من الضروري حساب مفتاح العمل المطلوب. على سبيل المثال ، واحدة من أقوى أجهزة الكمبيوتر في الولايات المتحدة تبلغ قيمتها أكثر من مليون دولار "كسر" التشفير لمدة حوالي ثلاث ساعات ونصف الساعة. بالنسبة للآلات ذات الرتبة الأدنى ، من أجل حساب التسلسل في أقصى مظاهره ، لا يستغرق الأمر أكثر من 20 ساعة.

تشفير AES

أخيرا ، قبلنا هو الأكثر شيوعا و ، كماتم النظر حتى وقت قريب ، وهو نظام غير مستقر - خوارزمية التشفير AES. اليوم يتم تقديمه في ثلاثة إصدارات - AES128 و AES192 و AES256. يتم استخدام الخيار الأول أكثر لضمان أمن المعلومات من الأجهزة المحمولة ، يتم استخدام الثاني على مستوى أعلى. كمعيار ، تم تقديم هذا النظام رسميا في عام 2002 ، وأعلنت شركة إنتل على الفور دعمها ، الذي يقوم بتصنيع رقائق المعالج.

جوهر ذلك ، على عكس أي متناظرة أخرىنظام التشفير ، ويقلل من الحسابات التي تعتمد على تمثيل متعدد الحدود للرموز وعمليات الحساب مع صفائف ثنائية الأبعاد. وفقا لحكومة الولايات المتحدة ، لكسر مفتاح 128 بت ، وسيتطلب فك الرموز ، حتى الأكثر حداثة ، حوالي 149 تريليون سنة. دعونا نختلف مع هذا المصدر المختص. لقد حققت تقنية الكمبيوتر على مدى المائة عام الماضية قفزة تتناسب مع التقدم الهندسي ، لذا لا داعي للتأثير على نفسها ، خصوصًا أنه اليوم ، كما تبين ، هناك أنظمة تشفير وأكثر فجأة من تلك التي أعلنت عنها الولايات المتحدة مقاومة شديدة للسطو.

مشاكل مع الفيروسات وفك التشفير

بالطبع ، نحن نتحدث عن الفيروسات. في الآونة الأخيرة ، ظهرت فيروسات ابتزاز محددة تمامًا تقوم بتشفير محتويات القرص الثابت والأقسام المنطقية على جهاز الكمبيوتر المصاب ، وبعد ذلك تتلقى الضحية رسالة تخبرهم بأن جميع الملفات مشفرة ، وأن المصدر المحدد فقط يستطيع فك تشفيرها بعد دفع مبلغ مرتب.

في الوقت نفسه ، والأهم من ذلك ، يقال أنه عندماتم تطبيق تشفير البيانات على النظام AES1024 ، أي أن طول المفتاح أكبر بأربعة أضعاف من AES256 الموجودة حاليًا ، ويزيد عدد الخيارات المتاحة للعثور على مفكك التشفير المناسب بشكل لا يصدق ببساطة.

وإذا انتقلنا من بيان الحكومة الأمريكية حولالوقت المخصص لفك تشفير مفتاح 128 بت ، ماذا عن الوقت الذي سيستغرقه البحث عن حل لحالة مفتاح ومتغيراتها بطول 1024 بت؟ كان هنا أن ثقبت الولايات المتحدة. لقد اعتقدوا في الواقع أن نظام تشفير الكمبيوتر الخاص بهم مثالي. للأسف ، كان هناك بعض المتخصصين (على ما يبدو ، في الفضاء ما بعد السوفياتي) ، والتي تجاوزت الفرضيات الأمريكية "لا تتزعزع" في جميع النواحي.

مع كل هذا ، حتى المطورين الرائدينبرامج مكافحة الفيروسات، بما في ذلك "كاسبرسكي لاب"، فإن الخبراء الذي خلق "دكتور ويب"، وشركة ESET وغيرها من العديد من زعماء العالم ببساطة تتغاضى أكتافهم، كما يقولون، لفك مثل خوارزمية هو ببساطة ليس المال، ولكن لا يقول شيئا في هذا أن الوقت وليس بما فيه الكفاية. وبطبيعة الحال، عند الاتصال دعم العملاء عرضت لإرسال ملف مشفر وإذا كان هناك، فمن المستحسن أن الأصل - في الشكل الذي كان قبل التشفير. للأسف ، حتى التحليل المقارن لم يسفر حتى الآن عن نتائج ملموسة.

عالم لا نعرفه

ماذا نستطيع أن نقول ، إذا كنا نطارد المستقبل ،عدم القدرة على فك الماضي. إذا نظرت إلى عالم الألفية ، يمكنك أن ترى أن نفس الإمبراطور الروماني جايوس يوليوس قيصر استخدم خوارزميات تشفير متماثلة في بعض رسائله. حسنا ، إذا نظرت إلى ليوناردو دا فينشي ، فإنه بشكل عام يصبح غير مرتاح إلى حد ما من إدراك أنه في مجال التشفير هذا الشخص ، الذي غطت حياته بطريقة معينة من السرية ، لقرون تجاوزت حداثته.

حتى الآن ، العديد منهم لا يهدأ"ابتسامة الموناليزا"، التي يوجد فيها شيئا جذابا، أن الإنسان المعاصر ليس قادرا على فهم. بالمناسبة، في الصورة فيما يتعلق ببعض الشخصيات (في العين من اللباس، وهلم جرا. D.) وقد تم مؤخرا وجدت أن تظهر بوضوح أن كل هذا يحتوي على بعض عبقرية المشفرة كبيرة من المعلومات اليوم، للأسف، أن تأخذنا ليس في موقف. لكننا لم يذكر حتى أنواع مختلفة من الهياكل على نطاق واسع، والتي كانت قادرة على تحويل فهم الفيزياء في ذلك الوقت.

بالطبع ، تميل بعض العقول فقط إلىحقيقة أنه في معظم الحالات تم استخدام ما يسمى "القسم الذهبي" ، لكنه لا يعطي فكرة عن كل ذلك المخزن الضخم للمعرفة ، والذي يعتقد أنه إما غير مفهوم أو مفقود إلى الأبد. على ما يبدو ، يتعين على مصممي التشفير القيام بقدر لا يصدق من العمل لفهم أن خوارزميات التشفير الحديثة لا تذهب في بعض الأحيان إلى أي مقارنة مع أعمال الحضارات القديمة. بالإضافة إلى ذلك ، إذا كان هناك اليوم مبادئ مقبولة بشكل عام لحماية المعلومات ، فإن تلك المستخدمة في العصور القديمة ، للأسف ، لا يمكن الوصول إليها بشكل كامل وغير مفهومة بالنسبة لنا.

وشيء آخر هناك رأي غير رسمي بأن معظم النصوص القديمة لا يمكن ترجمتها فقط لأن مفاتيح فك رموزها تخضع لحراسة مشددة من قبل جمعيات سرية مثل الماسونية ، المتنورين ، إلخ. حتى فرسان الهيكل ترك بصماتهم. ماذا أقول إن مكتبة الفاتيكان لا يمكن الوصول إليها بالكامل حتى الآن؟ أليست هناك أدلة رئيسية لفهم العصور القديمة؟ يميل العديد من الخبراء إلى هذا الإصدار ، معتقدين أن الفاتيكان يخفي هذه المعلومات عن عمد من الجمهور. لذلك أم لا ، حتى لا يعرف أحد. ولكن يمكن قول شيء واحد على وجه اليقين - إن أنظمة التشفير القديمة لم تكن بأي حال من الأحوال أدنى (أو ربما أفضل) لتلك المستخدمة في عالم الكمبيوتر الحديث.

بدلا من كلمة لاحقة

وأخيرا ، ينبغي أن يقال أن هناكلا تعتبر جميع الجوانب المتعلقة بأنظمة التشفير الحالية والطرق التي تستخدمها. والحقيقة هي أنه في معظم الحالات سيكون من الضروري إعطاء صيغ رياضية معقدة وتمثل الحسابات ، التي سيذهب منها معظم المستخدمين ببساطة. يكفي النظر إلى مثال مع وصف خوارزمية RSA لإدراك أن كل شيء آخر سيبدو أكثر تعقيدًا.

الشيء الرئيسي هنا هو فهم واختراق ، إذا جاز التعبير ، فيجوهر المسألة. حسنًا ، إذا كنا نتحدث عن الأنظمة الحديثة التي تعرض تخزين المعلومات السرية بطريقة تجعلها متاحة لعدد محدود من المستخدمين ، فهناك القليل من الخيارات هنا. على الرغم من وجود أنظمة تشفير متعددة ، فإن الخوارزميات نفسها RSA و DES تفقد بوضوح خصائص AES. ومع ذلك ، فإن معظم التطبيقات الحديثة المطورة لأنظمة تشغيل مختلفة تمامًا تستخدم AES (بشكل طبيعي ، اعتمادًا على التطبيق والجهاز). لكن تطور "غير المصرّح به" لهذا النظام التشفير ، على أقل تقدير ، صُدم الكثيرون ، خاصةً منشئي المحتوى. ولكن بشكل عام ، استنادًا إلى ما هو متاح اليوم ، فإن العديد من المستخدمين سيفهمون بسهولة ما هي أنظمة تشفير البيانات المشفرة ، ولماذا تكون هناك حاجة إليها وكيف تعمل.