هجوم DDoS: كيف نفعل؟ برنامج هجمات DDoS

ربما ، العديد من المستخدمين الحديثةوقد سمعت أجهزة الكمبيوتر والإنترنت عن وجود هجمات DDoS ، التي قام بها المتطفلين فيما يتعلق بأي مواقع أو خوادم للشركات الكبيرة. دعونا نرى ما هو هجوم DDoS ، وكيف نفعل ذلك بنفسك وكيف تحمي نفسك من مثل هذه الإجراءات.

ما هو هجوم DDoS؟

بالنسبة للمبتدئين ، ربما ، من المفيد أن نفهم ذلك بأنفسهمتمثل مثل هذه الإجراءات غير المشروعة. ونحن نقول في وقت واحد، عند النظر في موضوع «دوس الهجمات: كيفية القيام بذلك وسيتم رفعها إلى نفسك" المعلومات فقط لأغراض إعلامية، وليس للاستخدام العملي. كل الأعمال من هذا النوع يعاقب عليها جنائيا.

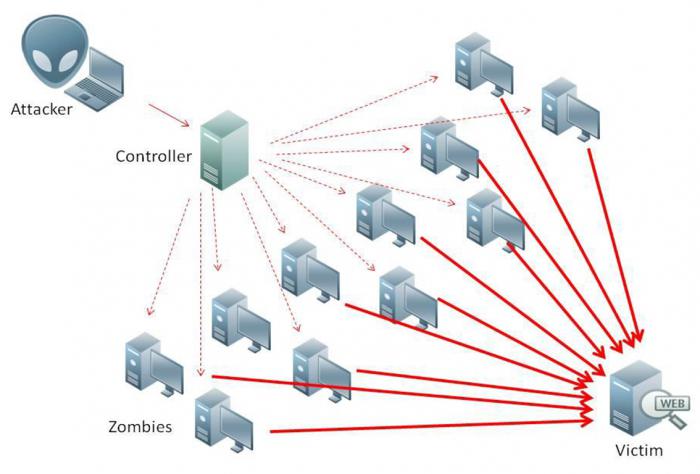

الهجوم جدا ، إلى حد كبير ، يمثلارسال عدد كبير بما فيه الكفاية من الطلبات إلى خادم أو موقع التي تزيد من طلبات الحد لمنع عمل الموارد على شبكة الإنترنت أو مزود الخدمة على الخادم من البرامج الأمنية، والجدران النارية، أو المعدات المتخصصة.

من الواضح أن هجوم DDoS بأيديهم لا يمكنيتم إنشاؤها بواسطة مستخدم واحد من محطة كمبيوتر واحدة دون برامج خاصة. في النهاية ، حسنا ، لن يكون جالسا طوال اليوم ، وكل دقيقة ترسل طلبات إلى الموقع يتعرض للهجوم. لن يعمل هذا الرقم لأن الحماية ضد هجمات DDoS يتم توفيرها من قبل كل مزود ، ولا يستطيع مستخدم واحد تقديم مثل هذا العدد من الطلبات إلى الخادم أو الموقع الذي تجاوز في وقت قصير حد المكالمات وتسبب في إطلاق آليات دفاع مختلفة. لذلك لإنشاء هجوم الخاصة بك سيكون لديك لاستخدام شيء آخر. لكن أكثر على ذلك لاحقا.

لماذا يوجد تهديد؟

إذا فهمت ما هو هجوم DDoS ، وكيفية القيام بذلك وإرسال عدد الطلبات التي تم تجاوزها إلى الخادم ، فيجب التفكير في الآليات التي يتم بها تنفيذ هذه الإجراءات.

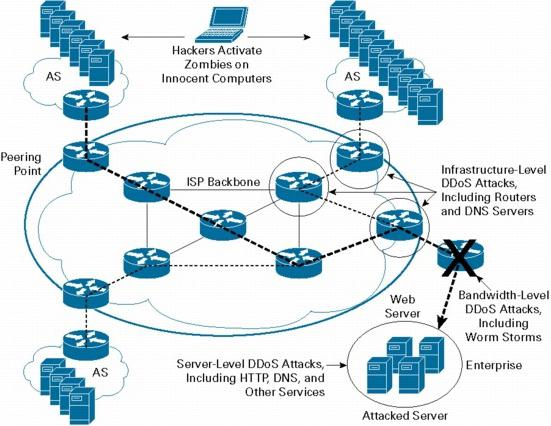

هذا يمكن أن يكون جدران الحماية غير موثوق بها ، لاقادرة على التعامل مع عدد كبير من الطلبات ، والثغرات الأمنية في نظام أمان مقدم الخدمة أو في أنظمة التشغيل نفسها ، وعدم وجود موارد النظام لمعالجة الطلبات الواردة مع مزيد من تعليق النظام أو إيقاف الطوارئ ، وهلم جرا.

في فجر ظهور هذه الظاهرة بشكل رئيسينفذ DDoS الهجوم بأيديهم من قبل المبرمجين الذين أنشأوا واختبروا معها كفاءة أنظمة الحماية. وبالمناسبة ، عانى حتى عمالقة تكنولوجيا المعلومات مثل ياهو ومايكروسوفت وإي باي وسي إن إن وغيرها الكثير من أفعال المجرمين الإلكترونيين الذين استخدموا مكونات دائرة الأمن الداخلي ودو دوس كأسلحة. كانت اللحظة الأساسية في تلك الحالات هي محاولات القضاء على المنافسين من حيث تقييد الوصول إلى موارد الإنترنت الخاصة بهم.

بشكل عام ، والتجار الإلكترونية الحديثة تشارك في نفس الشيء. للقيام بذلك ، ببساطة تنزيل برنامج DDoS- الهجمات ، حسنا ، إذن ، كما يقولون ، مسألة التكنولوجيا.

أنواع هجمات DDoS

الآن بضع كلمات حول تصنيف الهجمات مثلاكتب. الشيء الرئيسي للجميع هو تعطيل الخادم أو الموقع. يمكن أن يعزى النوع الأول إلى الأخطاء المرتبطة بإرسال إرشادات غير صحيحة إلى الخادم للتنفيذ ، مما يؤدي إلى إنهاء غير طبيعي لتشغيله. الخيار الثاني هو إرسال كميات من بيانات المستخدم ، مما يؤدي إلى اختبار لانهائي (دوري) مع زيادة الحمل على موارد النظام.

النوع الثالث هو الفيضان. وكقاعدة عامة ، هذه هي مهمة الطلبات المسبقة التكوين (بلا معنى) على الخادم أو معدات الشبكة لزيادة الحمل. النوع الرابع هو ما يسمى ازدحام قنوات الاتصال عن طريق عناوين خاطئة. يمكن استخدام هجوم آخر ، مما يؤدي إلى حقيقة أن نظام الكمبيوتر نفسه يقوم بتغيير التكوين ، مما يؤدي إلى عدم اكتماله. بشكل عام ، يمكنك قائمة لفترة طويلة.

هجوم DDoS على الموقع

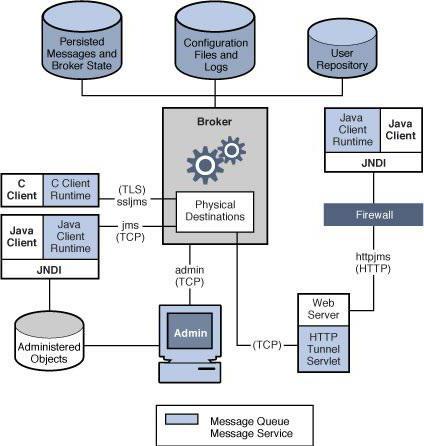

عادةً ، يرتبط هذا الهجوم باستضافة معينة ويتم توجيهه فقط إلى مورد ويب محدد مسبقًا (في المثال الموجود على الصورة أدناه تم تعيينه بشكل مشروط كـ example.com).

إذا كان لديك الكثير من الزيارات للموقعيحدث فشل الاتصال بسبب حظر الاتصال وليس من خلال الموقع نفسه ، ولكن من جانب الخادم من خدمة الموفر ، أو بالأحرى ، ولا حتى من قبل الخادم أو نظام الأمن نفسه ، ولكن بواسطة خدمة الدعم. بعبارة أخرى ، تهدف هذه الهجمات إلى ضمان تلقي مالك الاستضافة لرفض الخدمة من المزود عند تجاوز حد معين لحركة المرور التعاقدية.

هجوم DDoS على الخادم

أما بالنسبة للهجمات الخادم ، وهنا هميتم توجيهها إلى أي استضافة معينة ، ولكن إلى المزود الذي يوفرها. ولا يهم أن أصحاب المواقع قد يعانون من هذا. الضحية الرئيسية هي المزود.

تطبيق لتنظيم هجمات DDoS

هنا نأتي إلى فهم ما هوهجوم DDoS. كيفية جعلها بمساعدة من المرافق المتخصصة ، ونحن الآن سوف نفهم أيضا. نلاحظ على الفور أن التطبيقات من هذا النوع سرية للغاية وليست كذلك. على الإنترنت فهي متاحة للتنزيل المجاني. لذلك ، على سبيل المثال ، يتم وضع البرنامج الأكثر بساطة ومعروف لهجمات DDoS المسمى LOIC بحرية على شبكة الإنترنت العالمية لتحميله. وبمساعدته ، يمكنك فقط الهجوم على المواقع والمحطات الطرفية باستخدام عناوين URL وعناوين IP المعروفة مسبقًا.

كيفية الحصول على عنوان IP الخاص بالضحية تحت تصرفك لأسباب أخلاقية ، لن نفكر الآن. ننطلق من حقيقة أن لدينا بيانات أولية.

لتشغيل التطبيق ، يمكنك استخدام الملف التنفيذيملف Loic.exe ، ثم في السطرين العلويين على الجانب الأيسر يتم نقش العناوين الأصلية ، ثم يتم الضغط على اثنين من الأزرار "قفل على" - قليلا إلى اليمين مقابل كل سطر. بعد ذلك ، يظهر عنوان ضحيتنا في النافذة.

يوجد أدناه منزلقات للتحكم في السرعةنقل طلبات TCP / UDF و HTTP. يتم تعيين القيمة الافتراضية على "10". نحن نزيدها إلى الحد الأقصى ، وبعد ذلك نضغط على الزر الكبير "IMMA CHARGIN MAH LAZER" لبدء الهجوم. يمكنك إيقافها عن طريق الضغط على نفس الزر مرة أخرى.

بطبيعة الحال ، أحد هذه البرامج ، والتيغالباً ما يشار إليها باسم "مدفع ليزر" ، لن يكون من الممكن إيصال المتاعب إلى مورد أو مورد خطير ، لأن الحماية ضد هجمات DDoS هناك قوية للغاية. ولكن إذا استخدمت مجموعة من الأشخاص اثني عشر أو أكثر من هذه المدافع في نفس الوقت ، فيمكن تحقيق شيء ما.

الحماية ضد هجمات DDoS

من ناحية أخرى ، كل من يحاوللمحاولة هجوم DDoS ، يجب أن نفهم أنه على الجانب "ذلك" ، أيضا ، لا يجلس الحمقى. يمكنهم بسهولة حساب العناوين التي يتم من خلالها مثل هذا الهجوم ، وهذا أمر محفوف بالعواقب الأكثر مؤسفاً.

أما بالنسبة لأصحاب الاستضافة العاديين ،عادة ما يقدم المزود على الفور مجموعة من الخدمات مع الحماية المناسبة. يمكن أن يكون هناك الكثير من الوسائل لمنع مثل هذه الأعمال. هذا هو ، على سبيل المثال ، إعادة توجيه هجوم إلى مهاجم ، وإعادة توزيع الطلبات الواردة إلى عدة خوادم ، وتصفية حركة المرور ، وتكرار أنظمة الأمان لمنع تحريضها الخاطئ ، وزيادة الموارد ، وما إلى ذلك. وعلى العموم ، لا داعي للقلق.

بدلا من كلمة لاحقة

يبدو ، من هذه المقالة يصبح من الواضح ،أن جعل DDoS- الهجوم نفسه في وجود برامج خاصة وبعض البيانات الأولية للعمل لن يكون. شيء آخر - هل هو يستحق التعامل معها ، وحتى مستخدم عديم الخبرة الذي قرر أن تنغمس ، لذلك ، من أجل مصلحة الرياضة؟ يجب أن يفهم الجميع أن أفعاله في أي حال من الأحوال سوف تتسبب في تطبيق إجراءات انتقامية من جانب الجانب المهاجم ، وكقاعدة عامة ، ليس لصالح المستخدم الذي شن الهجوم. وبعد كل شيء ، وفقا للقوانين الجنائية لمعظم البلدان ، يمكنك الحصول على مثل هذه الأعمال ، كما يقولون ، في أماكن غير بعيدة لبضع سنوات. من يريد هذا؟